پروتکل RDP که مخفف ( Remote Desktop Protocol ) می باشد یک پروتکل انحصاری مایکروسافت است که به کمک آن می توان از طریق شبکه به یک سیستم دیگر به صورت گرافیکی وصل شد و آن را کنترل کرده و از امکانات آن بهره برد.

در حالت پیش فرض، سرویسRDP از پورت tcp 3389 استفاده می کند . توجه داشته باشید که اگر firewall پورت 3389 را ببندد شما دیگر نمی توانید از Remote Desktop استفاده نمایید . البته می توان شماره ی پورت RDP را با استفاده از رجیستری به سادگی تغییر داد.

اولین نسخه از(RDP) که منتشر شد RDP 4.1 بود که برای ویندوز NT 4.0 ارایه شد. و آخرین نسخه هم RDP 7.0 است که برای ویندوز سرور 2008 و ویندوز 7 معرفی شده است.امکانات ارتباطی، عملکردی و امنیتی در هر نسخه نسبت به نسخه قبلی تغییرات قابل ملاحظه ای داشته است.

قابلیت Remote Desktop این اجازه را میدهد که کاربران به تمامی برنامه ها، منابع و متعلقات سیستم عامل کامپیوتر خود، از راه دور دسترسی پیدا کنند. اما باید به این نکته توجه داشت که خصیصه Remote Desktop در نسخه Home Edition ( مصارف خانگی ) غیرقابل دسترس است و اگر از این نسخه استفاده میکنید باید آن را به نسخه Pro ارتقا دهید.

با این وجود میتوان از نسخه Home Edition به عنوان guest استفاده کرد و به کامپیوتری که بر روی آن قابلیت remote desktop فعال شده است، متصل شد.

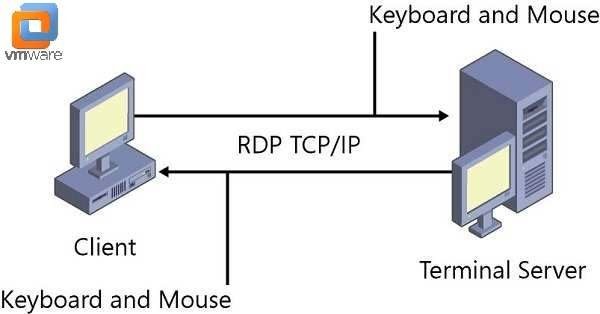

برنامه ی Remote Desktop از سرویس RDP استفاده کرده و کامپیوتر شخصی را تبدیل به یک ترمینال گرافیکی می کند .

فاصله در ریموت دسكتاپ هیچ اهمیتی ندارد و تنها چیزی كه اهمیت دارد شبكه بودن 2 كامپیوتر و انجام یك سری كار ها بروی كامپیوتر ها می باشد .

از ویژگی های پروتکل RDP می توان به موارد زیر اشاره کرد:

- پشتیبانی از عمق رنگ 32 بیتی ( 8 ، 16 و 24 و سایر mode ها نیز پشتیبانی می شود. )

- رمز نگاری 128 بیتی برمبنای الگوریتم رمزنگاری RC4. ( در این امنیت پیش فرض ، كلاینتهای قدیمی تر ممكن است از الگوریتمهایی با قدرت كمتر استفاده كنند.) به دلیل تهدید man-in-the-middle در بسیاری از موارد ، ترافیك میتواند در طول مسیر رمزگشایی شود. ( تهدید man-in-the-middle نوعی حمله است كه در آن حمله كننده توانایی read, insert و modify بین دو ارتباط را دارد. حمله كننده باید قادر به دیدن و جلوگیری كردن از پیام هایی كه بین 2 قربانی ردو بدل میشود ، باشد ) .

- پشتیبانی از (Transport Layer Security (TLS به همراه SSL یا (Secure Sockets Layer) که پروتكلهای رمزنگاری شده ای هستند كه ارتباطات امن را از طریق اینترنت برای مواردی مثل Web Browsing ، E-Mail و... فراهم میكنند

- ویژگی صدا به كاربران این امكان را میدهد كه یك برنامه صوتی را دركامپیوتر Remote اجرا كنند و صدای آن را در كامپیوتر Local خود داشته باشند.

- File System Redirection به كاربران این امكان را میدهد كه از فایلهای Local خود بر روی كامپیوتر Remote با استفاده از یك Terminal Session استفاده كنند.

- Printer Redirection به كاربران اجازه میدهد تا از پرینتر Local شان از طریق Terminal Session به صورت Local Printer یا Network Shared Printer استفاده كنند.

- Port Redirection به نرم افزار ها اجازه میدهد تا از طریق Terminal Session به پورتهای Serial و parallel سیستم Local ، دسترسی مستقیم داشته باشند.

- Clipboard یا حافظه موقت که می تواند بین كامپیوتر Local و Remote به صورت Share استفاده شود.

مدیران شبکههایی که از ریموت دسکتاپ ویندوز برای اتصال به ایستگاههای کاری از خارج مجموعه استفاده میکنند، در معرض حملات باجافزارها هستند. به تازگی نمونههایی از باجافزارها کشف شدهاند که از طریق ضعف امنیتی ریموت دسکتاپ ویندوز اقدام به ورود به سیستم و کدگذاری فایلها میکنند و پس از آن مبالغ هنگفتی را برای بازگرداندن اطلاعات طلب میکند.

چگونگی عملکرد این باج افزارها بدین صورت است که ابتدا باجگیران از طریق نرمافزارهای خودکار اقدام به اسکن درگاههای باز روی آدرسهای IP اینترنتی کرده و در صورتی که پورت ریموت دسکتاپ روی آنها باز باشد، اقدام به حدس زدن رمزهای عبور مختلف نموده و شانس خود را برای ورود به سیستم محک میزنند. در صورتی که فایروالی با قابلیت تشخیص اینگونه حملات روی لبه شبکه فعال نباشد و همچنین مقرراتی برای جلوگیری از ورود پسوردهای اشتباه به دفعات متعدد موجود نباشد، ممکن است بعد از گذشت فاصله زمانی کمی، نرمافزارهای باجگیر بتوانند رمز عبور صحیح را حدس زده و دسترسی ورود به سیستم را دریافت کنند.

پس از گرفتن دسترسی به سیستمعامل، حتی در صورتی که نرمافزارهای مخصوص ضد باجافزار نیز روی سیستم نصب باشد، باز هم با توجه به داشتن دسترسی مدیریتی، هکرها قادر به حذف هرگونه محصول امنیتی خواهند بود، و پس از آن به راحتی باجافزار خود را اجرا و اقدام به کدگذاری تمامی فایل ها خواهند نمود. متاسفانه به علت داشتن دسترسی مدیریتی هیچ نرمافزار امنیتی قادر به مقاومت در برابر آنها نخواهد بود؛ زیرا تمامی فعالیتها بر مبنای دسترسی مدیر سیستم و بهصورت قانونی انجام میپذیرد.

در نظر داشته باشید که نرمافزارهای ترمینال سرویس مانند سیتریکس، ویامویر هورایزن و غیره هم در صورت کانفیگ اشتباه، میتوانند این دسترسی را برای هکرها فراهم کنند. با توجه به موارد ذکر شده و برای جلوگیری از چنین حملاتی نیاز است تا توصیههای زیر جدی گرفته شده و نسبت به پیادهسازی آنها اقدام شود:

در صورتی که نیاز به استفاده از ریموت دسکتاپ وجود ندارد، از بسته بودن پورت آن روی فایروال و خاموش بودن سرویس مربوطه اطمینان حاصل کنید.

رمز عبور انتخابی برای این سیستمها حتما پیچیده و غیرقابل حدس باشد و از انتخاب رمزهای عبور ساده و شایع نظیر P@ssw0rd یا مشتقات آن بر روی سرور خودداری کنید.

بر روی لبه شبکه از فایروالهای مطمئن با قابلیت تشخیص و جلوگیری از نفوذ IPS/IDS استفاده کنید.

در صورت وجود قابلیت محدودکردن IP روی فایروال سختافزاری، تنها ریموت دسکتاپ را برای IPهای مشخص و مورد اطمینان خود از بیرون باز کنید. در صورت امکان، پورت پیش فرض را از 3389 به پورت دیگری تغییر دهید.

از بهروزبودن سیستم عاملی که ریموت روی آن فعال است، اطمینان حاصل کنید.

تعویض دورهای رمزهای عبور را جدی بگیرید.

ایجاد پالیسی قفل شدن سیستم پس از تعداد مشخصی ورود غیرموفق را پیاده کنید.

تا حد امکان، بررسی کلی امنیت شبکه توسط شخصی مورد اطمینان و غیر از مدیر شبکه انجام شود.

در حال دریافت نظرات از سرور، لطفا منتظر بمانید

در حال دریافت نظرات از سرور، لطفا منتظر بمانید