اگر شما توسعهدهندهی وب باشید یا مدیر یک محصول آنلاین، احتمالاً اولین دغدغهتان بعد از طراحی رابط کاربری و پیادهسازی قابلیتها، امنیت و مدیریت دسترسی کاربران است. هیچ کاربری حاضر نیست اطلاعات شخصی یا مالیاش را در سایتی وارد کند که نمیتواند هویت او را بهدرستی تشخیص دهد یا دسترسیها را کنترل کند. به همین دلیل، احراز هویت و مجوزدهی نه یک گزینهی اضافی، بلکه یک ضرورت حیاتی برای هر پروژهی وب محسوب میشود.

احراز هویت (Authentication) به زبان ساده یعنی سیستم مطمئن شود شما همان کسی هستید که ادعا میکنید. مجوزدهی (Authorization) یعنی پس از شناسایی شما، مشخص شود چه کارهایی مجاز به انجامشان هستید. این دو مفهوم در کنار هم ستونهای اصلی امنیت وب را تشکیل میدهند. بدون احراز هویت، هر کسی میتواند وارد سیستم شود، بدون مجوزدهی، هر کاربر میتواند به دادههای حساس دیگران دسترسی پیدا کند.

در سالهای ابتدایی وب، روشهای سادهای مثل Session-Based Authentication رایج بودند. سرور اطلاعات کاربر را ذخیره میکرد و مرورگر با کوکیها آن را بازمیشناخت. این روش برای سایتهای کوچک و تکسروری کافی بود، اما با رشد وب و ظهور معماریهای مدرن مثل APIها، اپلیکیشنهای موبایل و میکروسرویسها، مشکلاتی مثل مقیاسپذیری و مدیریت پیچیده Sessionها آشکار شد. همین نیاز باعث شد رویکردهای جدیدی مثل Token-Based Authentication و بهویژه JWT (JSON Web Token) مطرح شوند.

در این مطلب قصد داریم شما را با مسیر تکامل این روشها آشنا کنیم: از Sessionهای سنتی تا JWTهای مدرن. مزایا و معایب هرکدام را بررسی میکنیم، مثالهای عملی میآوریم و در نهایت به شما کمک میکنیم تصمیم بگیرید کدام روش برای پروژهی فعلی یا آیندهی شما مناسبتر است. هدف ما این است که نهتنها مفاهیم را درک کنید، بلکه بتوانید آنها را در پروژههای واقعی بهکار ببرید.

مفاهیم پایه: احراز هویت و مجوزدهی در وب

برای اینکه بتوانیم مسیر تکامل از Session تا JWT را درست درک کنیم، ابتدا باید مفاهیم پایهای را روشن کنیم. بسیاری از توسعهدهندگان تازهکار این دو اصطلاح را بهجای هم استفاده میکنند، در حالی که تفاوتشان بسیار مهم است.

احراز هویت (Authentication)

این فرآیند مشخص میکند که کاربر واقعاً چه کسی است. وقتی شما نام کاربری و رمز عبور وارد میکنید، سیستم بررسی میکند آیا این اطلاعات معتبر هستند یا نه. اگر معتبر باشند، شما بهعنوان یک هویت مشخص شناخته میشوید. احراز هویت مثل کارت شناسایی در دنیای دیجیتال است، بدون آن، سیستم نمیتواند تشخیص دهد چه کسی پشت درخواستها قرار دارد.

مجوزدهی (Authorization)

پس از اینکه سیستم هویت شما را شناخت، باید تصمیم بگیرد چه کارهایی مجاز به انجامشان هستید. مثلاً یک کاربر عادی میتواند سفارش ثبت کند، اما نمیتواند محصولات جدید اضافه کند، این کار فقط برای مدیران مجاز است. مجوزدهی در واقع تعیین سطح دسترسی است و تضمین میکند هر کاربر فقط به منابعی دسترسی داشته باشد که برای او تعریف شدهاند.

نقش کوکیها، توکنها و هدرهای HTTP

برای پیادهسازی این دو فرآیند، وب از مکانیزمهایی مثل کوکیها و توکنها استفاده میکند. کوکیها دادههای کوچکی هستند که مرورگر ذخیره میکند و در هر درخواست به سرور میفرستد. توکنها رشتههایی رمزنگاریشدهاند که اطلاعات هویت یا دسترسی را در خود نگه میدارند. هدرهای HTTP نیز کانالی هستند که این دادهها از طریق آن بین مرورگر و سرور منتقل میشوند.

چالشهای مدیریت هویت در وب

وب امروزی بسیار پیچیدهتر از گذشته است. کاربران از دستگاههای مختلف وارد میشوند، درخواستها از طریق APIها و اپلیکیشنهای موبایل ارسال میشوند، و امنیت باید در سطح بالاتری تضمین شود. همین پیچیدگی باعث شده روشهای سنتی مثل Session بهتنهایی کافی نباشند و رویکردهای جدیدی مثل JWT مطرح شوند.

رویکرد سنتی: Session-Based Authentication

در نخستین نسل وبسایتها، رایجترین روش برای مدیریت ورود کاربران و کنترل دسترسی، استفاده از Session بود. این رویکرد ساده و قابلفهم بود و بهخوبی با معماری تکسروری سازگار میشد.

مکانیزم کار

وقتی کاربر وارد سایت میشود و نام کاربری و رمز عبور خود را وارد میکند، سرور پس از تأیید اعتبار، یک شناسهی منحصربهفرد (Session ID) تولید میکند. این شناسه در سمت سرور ذخیره میشود و مرورگر کاربر آن را در قالب یک کوکی نگه میدارد. در هر درخواست بعدی، مرورگر این کوکی را به سرور ارسال میکند و سرور با بررسی Session ID، هویت کاربر را تشخیص میدهد.

مزایا

- سادگی در پیادهسازی و پشتیبانی گسترده در زبانها و فریمورکهای مختلف.

- امکان ذخیرهی دادههای کاربر در سرور (مثلاً نقش کاربر یا تنظیمات شخصی).

- مناسب برای وبسایتهای کوچک یا پروژههایی که بار ترافیکی زیادی ندارند.

معایب

- وابستگی شدید به سرور: همهی Sessionها باید در حافظه یا دیتابیس ذخیره شوند.

- مشکل مقیاسپذیری: اگر سایت روی چند سرور اجرا شود، مدیریت Sessionها پیچیده میشود و نیاز به راهکارهایی مثل Session Replication یا Sticky Sessions پیدا میکند.

- افزایش مصرف منابع سرور: هر کاربر فعال یک رکورد Session دارد که باید نگهداری شود.

تحول به سمت Token-Based Authentication

با رشد وب و ظهور معماریهایی مثل APIهای RESTful و اپلیکیشنهای موبایل، نیاز به روشی برای احراز هویت احساس شد که وابسته به سرور نباشد و بتواند در محیطهای توزیعشده بهخوبی عمل کند. اینجا بود که Token-Based Authentication وارد میدان شد، روشی که بهجای ذخیرهسازی اطلاعات کاربر در سرور، از توکنهایی استفاده میکند که در خود اطلاعات هویت را حمل میکنند.

مکانیزم کار

در این روش، پس از ورود موفق کاربر، سرور یک توکن رمزنگاریشده تولید میکند و آن را به کلاینت (مرورگر یا اپلیکیشن) ارسال میکند. این توکن معمولاً در حافظه مرورگر یا localStorage ذخیره میشود و در هر درخواست بعدی، از طریق هدرهای HTTP (مثلاً Authorization) به سرور ارسال میشود. سرور با بررسی و اعتبارسنجی توکن، هویت کاربر را تشخیص میدهد، بدون نیاز به ذخیرهسازی Session در سمت سرور.

مزایا

- Stateless بودن: سرور نیازی به نگهداری اطلاعات Session ندارد، که باعث کاهش مصرف منابع و افزایش مقیاسپذیری میشود.

- سازگاری با APIها و میکروسرویسها: توکنها میتوانند بین سرویسهای مختلف منتقل شوند و در معماریهای توزیعشده بهخوبی عمل کنند.

- انعطافپذیری در ذخیرهسازی کلاینت: میتوان توکن را در کوکی، localStorage یا حتی sessionStorage نگه داشت.

معایب

- مدیریت امنیت پیچیدهتر: اگر توکن در localStorage ذخیره شود، در برابر حملات XSS آسیبپذیر است.

- عدم امکان ابطال توکن از سمت سرور: مگر اینکه لیست سیاه (Blacklist) یا زمان انقضا تعریف شود.

- طولانی بودن توکنها: بهویژه در JWT، که ممکن است باعث افزایش حجم درخواستها شود.

JWT (JSON Web Token): توکنهای مدرن برای وب مقیاسپذیر

با گسترش معماریهای بدون حالت (stateless) و نیاز به احراز هویت در محیطهای توزیعشده، توکنهای ساده جای خود را به ساختارهای استانداردتر و امنتری دادند. یکی از محبوبترین این ساختارها، JWT (JSON Web Token) است، توکنی که نهتنها اطلاعات هویت را حمل میکند، بلکه قابل اعتبارسنجی، قابل رمزگشایی و قابل اعتماد است.

ساختار JWT

JWT از سه بخش اصلی تشکیل شده است که با نقطه (.) از هم جدا میشوند:

- Header: شامل نوع توکن (معمولاً JWT) و الگوریتم امضا (مثل HS256 یا RS256).

- Payload: شامل دادههایی مثل شناسهی کاربر، نقش، زمان انقضا و سایر اطلاعات مرتبط.

- Signature: امضای دیجیتال که با استفاده از کلید سرور و الگوریتم مشخصشده در Header تولید میشود.

مثال ساده از یک JWT:

eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJ1c2VySWQiOjEyMywicm9sZSI6ImFkbWluIn0.abc123signature

نحوهی اعتبارسنجی

وقتی کلاینت این توکن را در هدر Authorization ارسال میکند، سرور با استفاده از کلید امضا، بخش Signature را بررسی میکند تا مطمئن شود Payload دستکاری نشده است. اگر امضا معتبر باشد و زمان انقضا نگذشته باشد، کاربر تأیید میشود.

مزایا

- Stateless کامل: نیازی به ذخیرهسازی سمت سرور نیست.

- قابل استفاده در میکروسرویسها و APIها: هر سرویس میتواند توکن را اعتبارسنجی کند بدون نیاز به ارتباط با سرور مرکزی.

- قابل رمزگشایی و خوانا: Payload بهصورت Base64 رمزگذاری شده و قابل مشاهده است (اما نباید شامل اطلاعات حساس باشد).

- امکان تعریف زمان انقضا و نقش کاربر داخل توکن.

معایب و نکات امنیتی

- طولانی بودن توکن: بهویژه در مرورگرهای موبایل یا شبکههای کند، ممکن است تأثیر منفی داشته باشد.

- عدم امکان ابطال توکن از سمت سرور: مگر با لیست سیاه یا استفاده از Refresh Token.

- آسیبپذیری در صورت نگهداری نادرست: اگر در localStorage ذخیره شود، در برابر حملات XSS آسیبپذیر است.

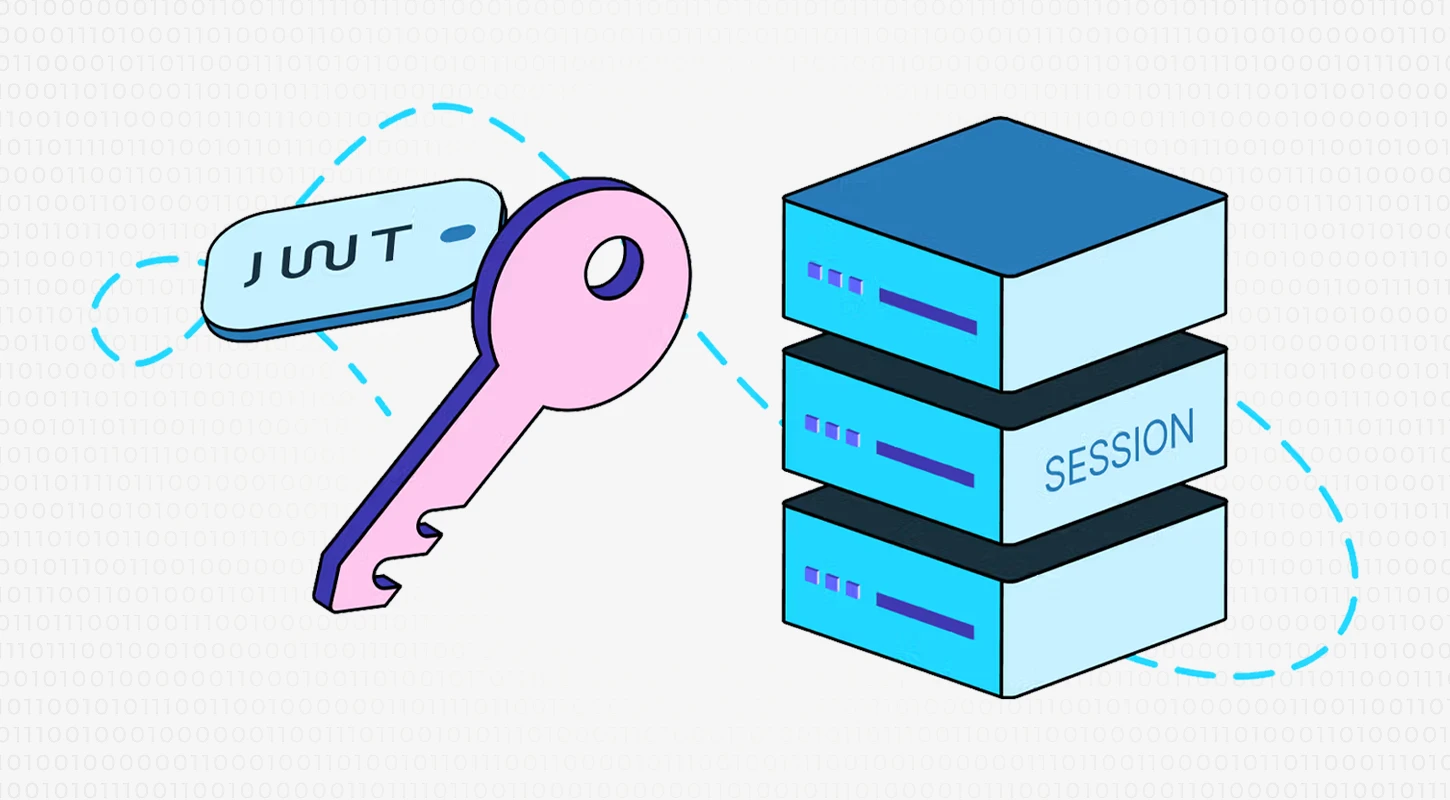

مقایسه Session و JWT: کدام مناسبتر است؟

اکنون که با دو رویکرد اصلی احراز هویت در وب آشنا شدیم، وقت آن است که آنها را در کنار هم قرار دهیم و تفاوتهایشان را بررسی کنیم. این مقایسه به شما کمک میکند تا بر اساس نیاز پروژه، معماری مناسبتری را انتخاب کنید.

تفاوتهای کلیدی

| ویژگی | Session-Based Authentication | JWT (JSON Web Token) |

|---|---|---|

| وابستگی به سرور | دارد؛ اطلاعات در حافظه یا دیتابیس ذخیره میشود | ندارد؛ اطلاعات در توکن رمزنگاریشده ذخیره میشود |

| مقیاسپذیری | محدود؛ نیاز به مدیریت Session در چند سرور | بالا؛ مناسب برای معماریهای توزیعشده و APIها |

| ذخیرهسازی سمت کلاینت | کوکی | کوکی، localStorage یا sessionStorage |

| امنیت در برابر XSS | نسبتاً امن (در صورت استفاده از HttpOnly Cookie) | آسیبپذیر در صورت ذخیره در localStorage |

| امکان ابطال توکن | آسان؛ با حذف Session از سرور | دشوار؛ نیاز به لیست سیاه یا زمان انقضا |

| حجم داده در درخواستها | کم؛ فقط Session ID ارسال میشود | بیشتر؛ کل توکن ارسال میشود |

| خوانایی اطلاعات | نیاز به دسترسی سرور | قابل رمزگشایی (Base64) ولی نباید شامل داده حساس باشد |

| مناسب برای | وبسایتهای سنتی با سرور مرکزی | APIها، اپلیکیشنهای موبایل، میکروسرویسها |

انتخاب بر اساس سناریو

- اگر پروژهی شما یک وبسایت سنتی با معماری تکسروری است و نیاز به کنترل دقیق Session دارید، استفاده از Session-Based Authentication سادهتر و امنتر خواهد بود.

- اگر در حال توسعهی یک اپلیکیشن موبایل، سرویس API یا سیستم توزیعشده هستید، JWT گزینهی مناسبتری است؛ چون Stateless است و بهراحتی بین سرویسها قابل انتقال است.

- در پروژههایی با نیاز به مقیاسپذیری بالا یا توزیع جغرافیایی سرورها، Session ممکن است باعث پیچیدگی شود، در حالی که JWT این مشکل را ندارد.

روندهای جدید و آیندهی احراز هویت در وب

پس از بررسی Session و JWT، بد نیست نگاهی به رویکردهای نوین بیندازیم که در سالهای اخیر مطرح شدهاند و آیندهی مدیریت هویت در وب را شکل میدهند. این روندها نشان میدهند که امنیت و تجربهی کاربری همواره در حال تکامل است.

OAuth 2.0 و OpenID Connect

- OAuth 2.0 یک چارچوب استاندارد برای مجوزدهی است که امکان دسترسی محدود به منابع را بدون نیاز به اشتراکگذاری رمز عبور فراهم میکند.

- OpenID Connect بر پایهی OAuth ساخته شده و لایهی احراز هویت را اضافه میکند، به این معنا که علاوه بر مجوزدهی، هویت کاربر نیز تأیید میشود.

- این دو استاندارد امروزه در بسیاری از سرویسهای بزرگ مثل گوگل، فیسبوک و مایکروسافت استفاده میشوند.

Paseto (Platform-Agnostic Security Tokens)

- Paseto بهعنوان جایگزینی امنتر برای JWT معرفی شده است.

- برخلاف JWT، این روش از الگوریتمهای رمزنگاری مدرن و امن استفاده میکند و احتمال خطا در انتخاب الگوریتم را کاهش میدهد.

- هدف آن سادهسازی و افزایش امنیت در مدیریت توکنهاست.

WebAuthn و FIDO2

- WebAuthn یک استاندارد جدید برای احراز هویت بدون رمز عبور است.

- کاربران میتوانند با استفاده از کلیدهای امنیتی سختافزاری، اثر انگشت یا Face ID وارد سیستم شوند.

- این رویکرد تجربهی کاربری را سادهتر و امنیت را بسیار بالاتر میبرد، چون نیازی به ذخیره یا انتقال رمز عبور وجود ندارد.

ترکیب روشها

- بسیاری از سیستمها امروزه ترکیبی از روشها را بهکار میبرند: مثلاً استفاده از JWT برای ارتباط بین سرویسها، OAuth برای مدیریت دسترسی به منابع خارجی، و WebAuthn برای ورود کاربر.

- این ترکیب باعث میشود هم امنیت بالا باشد و هم تجربهی کاربری روانتر شود.

این روندها نشان میدهند که آیندهی احراز هویت در وب به سمت بینیازی از رمز عبور، امنیت بالاتر، و سازگاری با معماریهای توزیعشده حرکت میکند.

جمعبندی

در مسیر شناخت احراز هویت در وب، از روشهای سنتی مبتنی بر Session تا توکنهای مدرن مثل JWT و استانداردهای پیشرفتهای چون OAuth و WebAuthn پیش رفتیم. هرکدام از این روشها مزایا و محدودیتهای خاص خود را دارند، و انتخاب بین آنها باید بر اساس نیاز پروژه، معماری سیستم، سطح امنیت مورد نظر و تجربهی کاربری انجام شود.

اگر پروژهی شما یک وبسایت کلاسیک با سرور مرکزی است، Session-Based Authentication همچنان گزینهای ساده و قابلاعتماد است. اما اگر با APIها، اپلیکیشنهای موبایل یا معماریهای توزیعشده سروکار دارید، استفاده از JWT یا ترکیب آن با OAuth میتواند امنیت و مقیاسپذیری را بهطور چشمگیری افزایش دهد.

در حال دریافت نظرات از سرور، لطفا منتظر بمانید

در حال دریافت نظرات از سرور، لطفا منتظر بمانید