شرکتهای اینترنتی و موسسات مالی با همکاری یکدیگر استانداردهای صنعتی خاصی، بهمنظور پیشگیری از جرایم وابسته به هرزنامهها (SPAM) ایجاد کردهاند.

بیشتر هرزنامهها توسط کلاهبرداران اینترنتی، و ظاهر از سوی موسسه مالی یا شرکت اینترنتی ارسال میشود. هدف، سرقت اطلاعات مهم کاربر مانند اطلاعات کارت اعتباری، شماره حساب بانکی و …. میباشد.

این هرزنامهها دو روش معمول برای سرقت اطلاعات دارند

۱- ارسال اطلاعات توسط کاربر: متن این دسته از هزنامهها بر پایه تشویق کاربر جهت ارسال اطلاعات، با اعلام اخباری مانند برنده شدن مبالغی در آن موسسه و …. میباشد.

۲- مجاب نمودن کاربر جهت کلیک بر روی پیوند (Link) موجود در متن: این پیوندها شامل نرم افزارهای مخرب سارق اطلاعات میباشند.

روش معرفی شده جهت مقابله با این جرائم، استفاده از دو تکنولوژی Sender Policy Framework (به اختصار SPF) و Domain Keys Identified Mail (به اختصار DKIM) برای احراز هویت و بررسی اعتبار نامههای الکترونیک میباشد.

درحالحاضر امکان استفاده از تکنولوژیهای فوق با همکاری شرکتهای بزرگ سرویس دهنده پستالکترونیک برای چند شرکت تجاری فراهم شده، چنانچه از سوی شرکت نامهالکترونیکی ارسال، و توسط SKF و DKIM تایید نشده باشد، آن نامه هیچگاه به مقصد نخواهد رسید. البته این به معنای رفع کامل مشکل این شرکتها نبوده، زیرا کلاهبرداران هنوز میتوانند از دیگر سرویس دهندههای اینترنتی به کاربران آنها هرزنامه ارسال نمایند.

چهارچوب اعمال سیاست برای فرستنده (Sender Policy Framework)

SPF یک سیستم تایید پستالکترونیک به منظور جلوگیری از ارسال/دریافت هرزنامه (SPAM) میباشد، استفاده از این روش رایگان بوده و با شناسایی حقههای پستالکترونیک (Email Spoofing) و یا بررسی و تایید آدرس فرستنده، نامههای دریافتی را از این نظر رتبهبندی می نماید.

برای استفاده از این قابلیت کافیست مدیر سرور در سرویسهایی نظیر openspf.org، برای میل سرور تنظیماتی انجام دهد، سپس بسته به تنظیمات اعمال شده یک رکورد منحصر به فرد از نوع TXT برای میل سرور مربوطه دریافت، و آن رکورد را در سرویس دهنده نام (DNS Server) خود ایجاد نماید. با این روش سرور پستالکترونیک (Mail Server)، تمامی آدرسهای فرستنده نامههایالکترونیک دریافتی را از طریق رکورد TXT و با توجه به تعاریف موجود در سرویس (در این مثال Openspf.org) بررسی کرده و مشخص میکند نامههای دریافتی فرستندهها (در صورتیکه میل سرور فرستنده نیز از قابلیت SPF استفاده نماید) از فیلتر SPF گذشته، تایید (pass) و یا رد (failed) شدهاند.

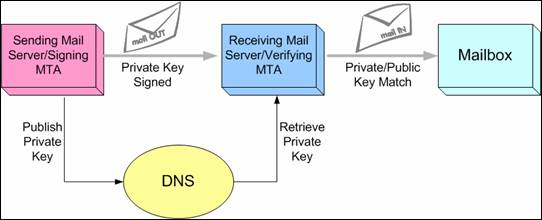

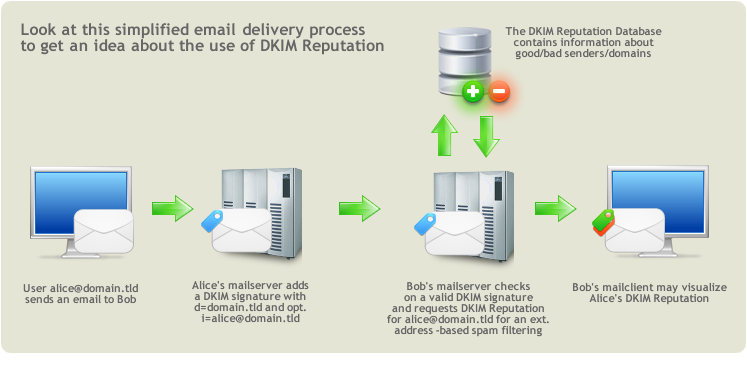

سیستم DKIM یا (Domain Key Identified Mail) یک سیستم تصدیق هویت ایمیل است که جهت شناسایی حقه های پست الکترونیکی طراحی شده است. این مکانیزم امکانی را فراهم میکند که میل سرور های گیرنده ایمیل بررسی کنند که ایمیل دریافتی از Domain مربوطه توسط مدیریت دامنه مجاز و تائید شده باشد. یک امضای دیجیتال شامل پیغامی است که میتواند توسط دریافت کننده از طریق Public Key امضا کننده که در DNS zone دامنه قرار داده شده است اعتبار سنجی شود.

Public Key چیست؟

Public Key Cryptography (کلید عمومی رمزنگاری شده) که همچنین به عنوان رمز نگاری نا متقارن شناخته میشود یک الگوریتم رمزنگاری است که نیاز به دو کلید (Key) جداگانه دارد. یکی از کلید ها بصورت رمز (Private) و دیگری به صورت عمومی (Public) است. به تعریف کلی Public Key غالبا برای ایمن سازی ارتباطات الکترونیکی در شبکه های عمومی مانند اینترنت استفاده می شود. Public Key به عنوان محتوای یک رکورد txt در DNS Zone دامنه تعریف می شود و Private key در Mail Server بسته به نوع Mail Server و نحوه کار آن تعریف می گردد. به عنوان مثال در Mail Server های Smartermail ،Private Key توسط Smartermail برای هر دامنه تعریف می شود .

DKIM نتیجه ادغام Domain Key و Internet Identified Mail است. برجسته ترین سرویس دهنده های ایمیل در دنیا شامل Yahoo ، Gmail ، AOL و...،DKIM را پیاده سازی کرده اند و هر ایمیلی که از این سازمان ها خارج می شود بایستی یک امضای DKIM را حمل کند.

DKIM چگونه کار میکند؟

امضای DKIM (DKIM Signature) شامل یک لیست با قالب “Tag=Value” میباشد. Tag ها بصورت معمول یک یا دو حرف هستند. پر استفاده ترین Tag ها عبارتند از:

B : امضای دیجیتال واقعی محتوا (محتوای Header و متن ایمیل)

BH : بدنه کد رمز شده

D : دامنه مورد نظر

S : Selector (انتخاب کننده)

مکانیزم پیش فرض رمزنگاری DKIM روش SHA-256 میباشد. برای رمزنگاری Public Key از الگوریتم RSA استفاده میشود و جهت رمز گشایی کد رمز شده از الگوریتم Base64 استفاده میشود.

برای مثال فرض کنید شما نشانی info@rokaweb.ir را به عنوان یکی از دوستان خود میشناسید، اگر فرآیندی برای تشخیص هویت فرستندهی ایمیلها موجود نباشد، هر کسی میتواند با نشانی فوق برای شما ایمیلی ارسال کند و از این روش برای کلاهبرداری مالی یا اطلاعاتی استفاده نماید.

در استاندارد DKIM یک کلید امنیتی در ردیفهای DNS دامنهی فرستنده ثبت میشود. به ازای هر ایمیل ارسالی از دامنهی مورد نظر، یک کلید امنیتی دیگر نیز به همراه ایمیل به گیرنده فرستاده میشود. گیرنده با بررسی کد ارسالی و کلید امنیتی موجود در DNS دامنه، میتواند متوجه شود که آیا این ایمیل واقعا از دامنهی مورد نظر ارسال شده است یا خیر.

DKIM در حقیقت یک امضای دیجیتال است که اثبات میکند فرستندهی ایمیل واقعا همان فردی است که نام ایمیل نشان میدهد.

تکنولوژی DKIM بر پایهی رمزگزاری نامتقارن با کلیدهای عمومی و خصوصی فعالیت میکند در نتیجه امکان انجام امضای دیجیتال نامهی الکترونیکی بدون در اختیار داشتن کلید خصوصی برای سارقان اینترنتی امکانپذیر نخواهد بود.

در حال دریافت نظرات از سرور، لطفا منتظر بمانید

در حال دریافت نظرات از سرور، لطفا منتظر بمانید