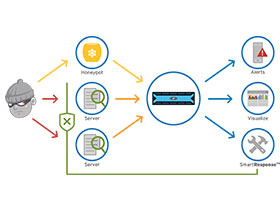

در قسمت اول از مقاله ی هانی پات به تعریف سیستم های Honeypot، مزایا و معایب این سیستم ها پرداختیم. در این مقاله پس از معرفی انواع Honeypot، به ذکر یک مثال از هر نوع از آنها خواهیم پرداخت.

برای درک بهتر Honeypot ها، می توانیم آنها را به دو گروه با تعامل ( Interaction) کم و با تعامل زیاد تقسیم کنیم. منظور از interaction، میزان فعالیت و تعاملی است که یک فرد مهاجم اجازه دارد با آن Honeypot انجام دهد. هر چه این میزان فعالیت و تعامل بیشتر باشد، فرد مهاجم کارهای بیشتری می تواند انجام دهد و در نتیجه شما می توانید راجع به وی و فعالیتش اطلاعات بیشتری بدست آورید. البته با افزایش این فعالیت و تعامل، میزان ریسک نیز افزایش می یابد.

Honeypot های با تعامل کم اجازه انجام حجم کمی از تعاملات را صادر می کنند، در حالیکه Honeypot های با تعامل زیاد حجم زیادی از تعاملات را اجازه می دهند.

Honeypot های با تعامل کم

Honeypot های با تعامل کم، با شبیه سازی سیستمها و سرویسها کار می کنند و فعالیتهای مهاجمان نیز صرفا شامل همان چیزهایی می شود که سرویسهای شبیه سازی شده اجازه می دهند. برای مثال، Honeypot BackOfficer Friendly یک نمونه Honeypot بسیار ساده است که هفت سرویس مختلف را شبیه سازی می کند.

مهاجمان در مورد کارهایی که با Honeypot مبتنی بر سرویسهای شبیه سازی شده می توانند انجام دهند بسیار محدود هستند. در بیشترین حالت، مهاجمان می توانند به این Honeypot ها وصل شده و دستورات اولیه کمی را انجام دهند.

استفاده از Honeypot های با تعامل کم ساده تر است، چرا که آنها معمولا از پیش با گزینه های مختلفی برای administrator تنظیم شده اند. فقط کافی است شما انتخاب کرده و کلیک کنید و بلافاصله یک Honeypot را با سیستم عامل، سرویسها و رفتار مورد نظر خود در اختیار داشته باشید.

از جمله این Honeypot ها می توان به Specter اشاره کرد که برای اجرای تحت ویندوز طراحی شده است. این Honeypot می تواند تا 13 سیستم عامل مختلف را شبیه سازی کرده و 14 سرویس مختلف را نظارت نماید. واسطهای کاربری باعث می شوند که استفاده از این Honeypot ها بسیار ساده باشد، فقط کافی است روی سرویسهایی که می خواهید تحت نظارت قرار گیرند کلیک کرده و نحوه رفتار Honeypot را تعیین نمایید.

Honeypot های با تعامل کم همچنین از خطر کمتری برخوردارند، چرا که سرویسهای شبیه سازی شده، کارهایی را که هکر می تواند انجام دهد محدود می کنند. هیچ سیستم عامل حقیقی برای لود کردن toolkit ها توسط مهاجم وجود ندارد، و هیچ سرویسی که واقعا بتوان به آن نفوذ کرد نیز موجود نیست.

اما این سرویسها حجم محدودی از اطلاعات را می توانند جمع آوری نمایند، چرا که هکرها در کار با آنها محدود هستند. همچنین این سرویسها در مواجهه با رفتارهای شناخته شده و حملات مورد انتظار بهتر کار می کنند. زمانی که هکرها کاری ناشناخته یا غیر منتظره را انجام می دهند، این Honeypot ها در درک فعالیت هکر، پاسخگویی مناسب، یا ثبت فعالیت با مشکل روبرو می شوند. به عنوان مثالهایی از Honeypot های با تعامل کم می توان به Honeyd، Specter، و KFSensor اشاره کرد.

برای درک بهتر نحوه کار Honeypot های با تعامل کم، نگاه کوتاهی به Honeyd می اندازیم.

مثالی از Honeypot های با تعامل کم : Honeyd

Honeyd یک Honeypot متن باز است که اولین بار در آوریل 2002 توسط «نیلز پرووس» عرضه شد. Honeyd به عنوان یک راه حل متن باز، رایگان بوده و اجازه دسترسی کامل کاربران به کد منبع خود را فراهم می آورد. این Honeypot که برای سیستمهای یونیکس طراحی شده است، می تواند در سیستمهای ویندوز نیز مورد استفاده قرار گیرد.

البته در این حالت بسیاری از ویژگیهای مورد استفاده در سیستمهای یونیکس را از دست می دهد. Honeyd یک Honeypot با تعامل کم است که نرم افزار آن را روی یک کامپیوتر نصب می کنید. سپس این نرم افزار صدها سیستم عامل و سرویس مختلف را شبیه سازی می کند. با ویرایش فایل تنظیمات، شما تعیین می کنید که کدام آدرسهای IP توسط Honeyd کنترل گردند، انواع سیستم عاملهایی که شبیه سازی می شوند کدامها باشند، و کدام سرویسها شبیه سازی گردند.

برای مثال شما می توانید به Honeyd بگویید که هسته یک سیستم Linux 2.4.10 را با یک سرور FTP که به پورت 21 گوش می دهد شبیه سازی نماید. اگر مهاجمان به این Honeypot مراجعه کنند، بر این باور خواهند بود که در حال تعامل با یک سیستم لینوکس هستند. اگر مهاجمان به سرویس FTP متصل شوند، تصور خواهند کرد که با یک سرویس واقعی FTP در تماس هستند.

اسکریپت شبیه سازی شده از بسیاری نظرها کاملا شبیه یک سرویس FTP واقعی رفتار کرده و در عین حال، تمامی فعالیتهای فرد مهاجم را ثبت می کند. البته این اسکریپت چیزی بیش از یک برنامه نیست که منتظر یک ورودی مشخص از مهاجم می ماند و خروجی از پیش تعیین شده ای را تولید می کند. اگر فرد مهاجم کاری انجام دهد که اسکریپت شبیه سازی شده برای آن برنامه ریزی نشده باشد، این اسکریپت صرفا یک پیغام خطا برخواهد گرداند.

Honeyd دارای ویژگیهایی است که برای Honeypot های با تعامل کم معمول نیست. این Honeypot نه تنها شبیه سازی سیستم عامل را به وسیله تغییر رفتار سرویسها انجام می دهد، بلکه سیستم عاملها را در سطح پشته IP نیز شبیه سازی می کند.

اگر یک فرد مهاجم از روشهای فعال fingerprinting مانند ابزارهای امنیتی اسکن Nmap و Xprobe استفاده کند، Honeyd در سطح پشته IP به عنوان هر سیستم عاملی که بخواهید به شما پاسخ می دهد. به علاوه بر خلاف اغلب Honeypot های با تعامل کم، Honeyd می تواند میلیونها آدرس IP را کنترل نماید.

Honeyd این کار را با کنترل کردن آدرسهای IP کامپیوترهایی که این Honeypot روی آنها نصب شده است انجام نمی دهد، بلکه تمامی آدرسهای IP بلا استفاده روی شبکه شما را کنترل می کند. زمانیکه Honeyd یک تلاش را برای اتصال به یکی از آدرسهای IP بلا استفاده تشخیص می دهد، آن تماس را قطع کرده، به طور پویا خود را به جای آن قربانی جا زده، و سپس با فرد مهاجم به تعامل می پردازد. این قابلیت به طور قابل توجهی شانس تعامل Honeyd با یک مهاجم را بالا می برد.

Honeypot های با تعامل زیاد

Honeypot های با تعامل زیاد با Honeypot های با تعامل کم تفاوت بسیاری دارند، چرا که آنها کل سیستم عامل و برنامه ها را به طور حقیقی برای تعامل با مهاجمان فراهم می آورند.

Honeypot های با تعامل زیاد چیزی را شبیه سازی نمی کنند، بلکه کامپیوترهایی واقعی هستند که برنامه هایی واقعی دارند که آماده نفوذ توسط مهاجمان هستند. مزایای استفاده از این دسته از Honeypot ها بسیار قابل توجه است. آنها برای این طراحی شده اند که حجم زیادی از اطلاعات را به دست آورند. این Honeypot ها نه تنها می توانند مهاجمانی را که به یک سیستم متصل می شوند شناسایی نمایند، بلکه به مهاجمان اجازه می دهند که به این سرویسها نفوذ کرده و به سیستم عامل دسترسی پیدا کنند.

در نتیجه شما قادر خواهید بود rootkit های این مهاجمان را که به این سیستمها آپلود می شوند به دست آورده، در حالی که مهاجمان با این سیستم در حال تعامل هستند ضربات کلید آنها را تحلیل نموده، و زمانیکه با سایر مهاجمان در حال ارتباط هستند آنها را کنترل کنید. در نتیجه می توانید حرکات، میزان مهارت، سازمان، و سایر اطلاعات ارزشمند را راجع به این مهاجمان به دست آورید.

همچنین از آنجایی که Honeypot های با تعامل زیاد شبیه سازی انجام نمی دهند، طوری طراحی شده اند که رفتارهای جدید، ناشناخته یا غیر منتظره را شناسایی کنند. این دسته از Honeypot ها بارها و بارها ثابت کرده اند که قابلیت کشف فعالیتهای جدید، از پروتکلهای IP غیر استاندارد مورد استفاده برای کانالهای دستورات پنهانی گرفته تا تونل زدن IPv6 در محیط IPv4 برای پنهان کردن ارتباطات را دارا هستند. البته برای به دست آوردن این قابلیتها باید بهای آن را نیز پرداخت. اولا Honeypot های با تعامل زیاد ریسک بالایی دارند.

از آنجایی که مهاجمان با سیستم عاملهای واقعی روبرو می شوند، این Honeypot ها می توانند برای حمله کردن و ضربه زدن به سایر سیستمهایی که Honeypot نیستند مورد استفاده قرار گیرند. ثانیا Honeypot های با تعامل زیاد پیچیده هستند. این بار به همین سادگی نیست که یک نرم افزار نصب کنید و پس از آن یک Honeypot داشته باشید.

بلکه شما باید سیستمهای واقعی را برای تعامل با مهاجمان ساخته و تنظیم نمایید. همچنین با تلاش برای کم کردن خطر مهاجمانی که از Honeypot شما استفاده می کنند، این پیچیدگی بیشتر نیز خواهد شد.

دو مثال از Honeypot های با تعامل زیاد عبارتند از Symantec Decoy Server و Honeynet ها. برای ارائه دید بهتری از Honeypot های با تعامل زیاد، در ادامه به توضیح Decoy Server خواهیم پرداخت.

مثالی از Honeypot های با تعامل زیاد: Symantec Decoy Server

Decoy Server یک Honeypot تجاری است که توسط Symantec تولید شده و به فروش می رسد. این سیستم به عنوان یک Honeypot که با تعامل زیاد است، سیستم عاملها و یا سرویسها را شبیه سازی نمی کند، بلکه سیستمهای حقیقی و برنامه های حقیقی را برای برقراری تعامل با مهاجمان ایجاد می کند.

در حال حاضر Decoy Server صرفا روی سیستم عامل Solaris کار می کند. این برنامه ، نرم افزاری است که روی یک سیستم Solaris نصب می شود. سپس این نرم افزار سیستم میزبان موجود را در اختیار گرفته و تا چهار «قفس» یکتا ایجاد می کند، که هر قفس یک Honeypot است.

هر قفس یک سیستم عامل جدا و سیستم فایل مخصوص به خود را داراست. مهاجمان درست مانند سیستم عاملهای واقعی با این قفسها ارتباط برقرار می کنند. چیزی که مهاجمان درک نمی کنند این است که هر فعالیت و هر ضربه صفحه کلید آنها توسط Honeypot ثبت و ضبط می شود.

Honeypot های با تعامل کم در مقایسه با Honeypot های با تعامل زیاد

در هنگام انتخاب Honeypot توجه داشته باشید که هیچ یک از این دو نوع از دیگری بهتر نیستند. بلکه هر یک دارای مزایا و معایبی بوده و برای کاری بهتر می باشند.

مزایا و معایب Honeypot های با تعامل کم و Honeypot های با تعامل زیاد را می توان به شرح زیر بیان کرد: Honeypot های با تعامل کم (شبیه سازی کننده سیستم عاملها و سرویسها)

پیاده سازی و به کار گیری آسان: معمولا به سادگی نصب یک نرم افزار روی یک کامپیوتر است

ریسک کم : سرویسهای شبیه سازی شده کارهایی که مهاجمان می توانند یا نمی توانند انجام دهند را کنترل می کنند.

جمع آوری اطلاعات محدود: از آنجاییکه در این دسته از Honeypot ها مهاجمان مجاز به تعامل در حد محدودی هستند، اطلاعات محدودی نیز می توان راجع به آنها بدست آورد.

Honeypot های با تعامل زیاد (بدون شبیه سازی، با استفاده از سیستم عاملها و سرویسهای حقیقی)

نصب و به کار گیری آنها می تواند سخت باشد (نسخه های تجاری ساده ترند)

ریسک بالا. این موضوع که مهاجمان با سیستم عاملهای واقعی روبرو می شوند که می توانند با آن به تعامل بپردازند مزایا و معایب خاص خود را داراست.

سازمانهای مختلف، اهداف متفاوتی دارند و به همین دلیل از Honeypot های مختلفی نیز استفاده می کنند. یک روال معمول این است که سازمانهای تجاری مانند بانکها، خرده فروشان، و تولید کننده ها، Honeypot های با تعامل کم را به علت ریسک پایین، به کار گیری آسان، و نگهداری ساده، ترجیح می دهند.

استفاده از Honeypot های با تعامل زیاد نیز در میان سازمانهایی که به قابلیتهای منحصر به فرد راه حلهای با تعامل زیاد و مدیریت ریسک احتیاج دارند معمول تر است. از جمله این سازمانها می توان به سازمانهای نظامی، دولتی، و آموزشی اشاره کرد.

دیدگاه و پرسش

در حال دریافت نظرات از سرور، لطفا منتظر بمانید

در حال دریافت نظرات از سرور، لطفا منتظر بمانید